Edixon Rojas V – CESICE

Infraestructura de clave pública.

En la actualidad se ha hecho difícil encontrar productos de seguridad para los entornos tecnológicos de comercio electrónico o gestión administrativa, sin incluir alguna referencia a las infraestructuras de Clave Pública, en adelante PKIs (Public Key Infrastructures). Están tomando una importancia más relevante en el marco de la seguridad telemática. Pero, ¿Qué es realmente una PKI?, ¿Para qué sirve? Y como interviene el CSICE para este tipo de soluciones.

¿Qué es PKI y para qué sirve?.

Internet ha originado muchas ventajas y beneficios a las sociedades globalizadas del mundo, sin embargo existen algunos problemas, como por ejemplo el control de la información pública, la trazabilidad de las transacciones y el no repudio; consideremos por ejemplo, la fuga de información, ataques, transacciones financieras no autorizadas, virus, suplantación de identidad; todo esto se puede presentar en una organización corporativa, pero estos se presentan a una escala aún mayor en la internet, por lo tanto, es de gran importancia considerar el uso de estándares de seguridad y productos que permitan garantizar un esquema de trabajo confiable. Actualmente se visualiza el uso de las tecnologías de la información, como ventaja competitiva que apalanque el desarrollo de políticas públicas y proyectos económicos,pero toda esta tecnología quedaría desaprovechada si no la conectamos a internet. Ahora bien ¿Cómo podemos garantizar seguridad?, ¿Qué políticas de seguridad deben implementarse?, ¿Qué debemos conoce con respecto a esta tecnología?,¿Qué políticas de seguridad se deben utilizar para que una institución u organización se reduzca al máximo el riesgo de ataques cibernéticos?.

PKI

La infraestructura de Clave Pública (PKI), se basan en la criptografía de claves asimétrica, es decir, en la realización de operaciones criptográficas con una pareja de claves: una pública, conocida por todos y otra privada, sólo conocida por el usuario a que es asignada. Un mensaje puede ser cifrado por cualquier persona usando la clave pública, aunque solo el poseedor de la clave privada pareja podrá descifrarlo; igualmente, un mensaje cifrado con la clave privada solo pude ser cifrado por el poseedor de dicha clave, mientras que puede ser descifrado por cualquiera utilizándola clave pública pareja.

Estas propiedades de la criptografía de clave pública la convierten en candidata ideal para prestar servicios como la autenticación de usuarios, bien como como signatarios de documentos o bien para garantizar su acceso a servicios distribuidos en red. Otro servicio garantizado por la criptografía de clave pública son el no repudio (Impedir que signatario de un documento negué haberlo firmado o condición de aceptación), la integridad de información (Prevenir la modificación deliberada o accidental de los datos firmados, durante su transporte, almacenamiento o manipulación), la audibilidad (identificar y rastrear las operaciones, especialmente cuando se incorpora el sellado de tiempo), así como el acuerdo de claves secretas para garantizar la confidencialidad de la información intercambiada, este firmada o no.

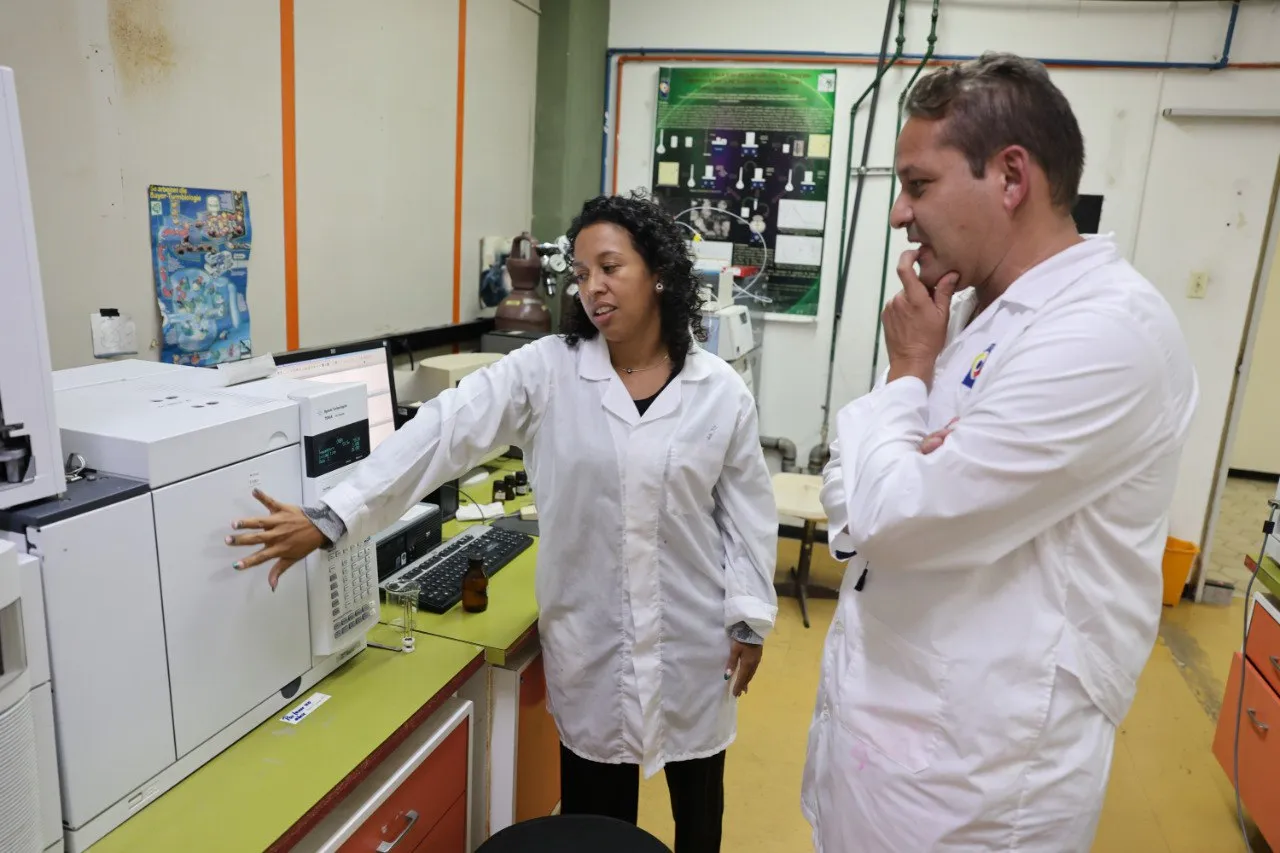

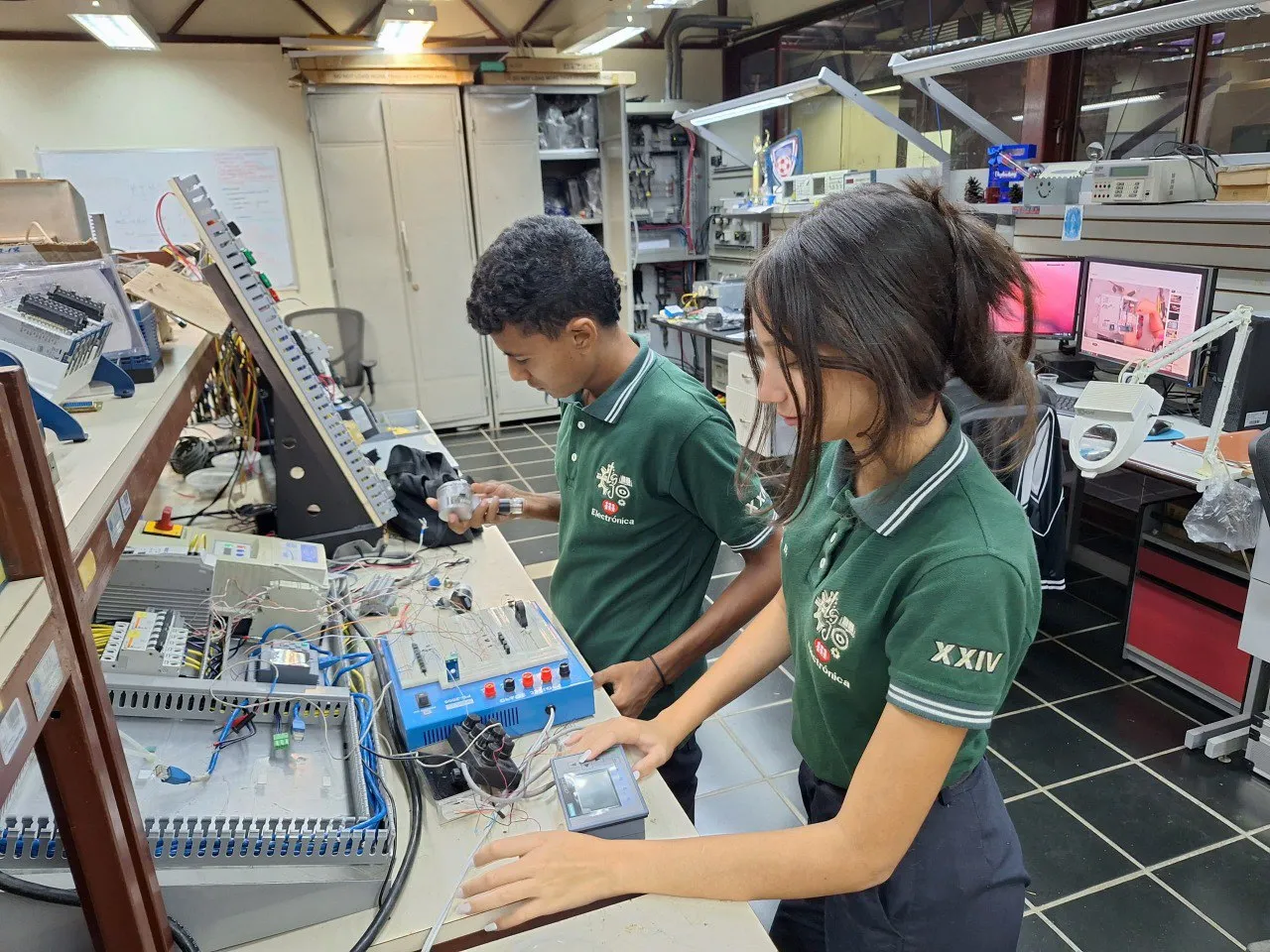

El Centro de Seguridad Informática y Certificación Electrónica de la Fundacion Instituto de Ingenieria (CSICE), es el ente rector responsable de velar por el cumplimiento de actividades de investigación, desarrollo tecnológico, asesoría y servicios en el área de Seguridad Informática y Certificación Electrónica, los cuales serán creados en función del servicio como PSC-FII y los planes y programas específicos aprobados por la Alta Gerencia.

El centro genera y emite certificados electrónicos válidos, a sus solicitantes para hacer uso de la tecnología de firma electrónica; la firma electrónica es aceptada como sustituta de las firmas autógrafas en los contratos, documentos y transacciones electrónicas y para esto la firma debe ser fácil de autenticar por cualquiera que este relacionado a las partes, pero producida únicamente por el autor.

![]()